Masz router TP-LINKA? Zacznij się martwić...

Dziura w TP-Linkach,Pentagramach i D-Linkach – ponad milion polskich routerów podatnych na ataki.

Można przejąć kontrolę nad routerami wykorzystującymi firmware ZyNOS od ZyXEL-a (korzysta z niego m.in. kilka modeli znanej w Polsce marki TP-Link). Atak polega na uzyskaniu dostępu do backupu konfiguracji, który jest trzymany przez router w dostępnym dla każdego katalogu.

A tak poważnie: gdybyści mieli jeden z tych routerów w domu

"TD-W8901G",

"TD-8816",

"TD-W8951ND"

"TD-W8961ND",

"D-Link DSL-2640R"

"ADSL Modem"

""AirLive WT-2000ARM","

"Pentagram Cerberus P 6331-42"

"ZTE ZXV10 W300"

- dajcie znać do mnie: AS

Na czym polega błąd?

Abdelli Nassereddine 11 stycznia przeprowadził analizę firmware’u routera i odkrył, że bez żadnego uwierzytelnienia można dostać się do podstrony pozwalającej wygenerowaćbackup konfiguracji routera:

konfiguracji routera:

http://IP_ROUTERA/rpFWUpload.html

(aktualizacja: jak odnalazł nasz czytelnik, Piotr, problem dotyczący tego pliku jest znany już od …2004 roku)

Widok panelu zarządzania pozwalający na backup urządzenia

urządzenia

W trakcie backupu konfiguracji, plik który ją zawiera jest domyślnie umieszczany pod następującą ścieżką i również można się do niego odwołać bez uwierzytelnienia:

http://IP_ROUTERA/rom-0

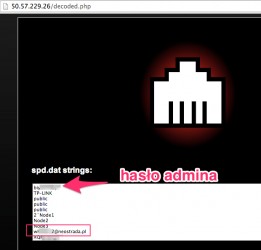

A zatem każdy internauta znający adres IP podatnego na atak routera może najpierw wygenerować, a potem pobrać jego backup . Następnie należy go jeszcze rozkodować za pomocą tego dekodera …i już można odczytać m.in. hasło administratora.

. Następnie należy go jeszcze rozkodować za pomocą tego dekodera …i już można odczytać m.in. hasło administratora.

Ponad 1,2 miliona polskich routerów podatnych na ten błąd?

W polskich klasach adresowych znajduje się ponad milion urządzeń, które wykorzystują podatny na ww. atak firmware i pozwalają na dostęp od strony WAN-u — oto ich nazwy:

"TD-W8901G",

"TD-8816",

"TD-W8951ND"

"TD-W8961ND",

"D-Link DSL-2640R"

"ADSL Modem"

""AirLive WT-2000ARM","

"Pentagram Cerberus P 6331-42"

"ZTE ZXV10 W300" – sprzedawany jako router ADSL z Neostradą i w T-Mobile do Internetu stacjonarnego.

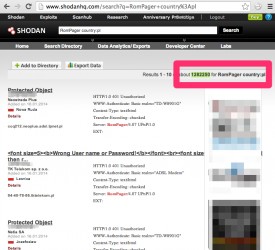

Routery korzystające z podatnego na atak firmware’u można odnaleźć poprzez wyszukiwarkę Shodan po zapytaniu RomPager country:pl

Odnalezione routery na terenie Polski, zawierające podatne na atakoprogramowanie

Nie wszystkie z nich muszą być od razu podatne na ataki! Ale niestety, po krótkich testach, wszystko wskazuje na to, że o ile część z routerów rzeczywiście wymaga uwierzytelnienia w dostępie do strony pozwalającej zrzucić backup , to już niestety w większości z nich dostęp do pliku rom-0 jest swobodny (oczywiście o ile plik ten został co najmniej raz wygenerowany)…

, to już niestety w większości z nich dostęp do pliku rom-0 jest swobodny (oczywiście o ile plik ten został co najmniej raz wygenerowany)…

Co może zrobić atakujący po przejęciu routera?

Jeśli atakujący zdobędzie hasło administratora routera i będzie w stanie się do niego zalogować od strony internetu, może nie tylko podsłuchać waszą komunikację, ale także przekierować np. połączenie z bankiem na podstawiony przez siebie serwer poprzez podmianę DNS-ów serwowanych z DHCP (tzw. ataki pharming/phishing).

Mam TP-Linka (lub inny router podatny na ten atak). Jak się przed nim zabezpieczyć?

- 1. Sprawdź czy dostęp do zarządzania (logowanie na administratora) jest dostępny z sieci WAN. Jeśli nie ma, to obawiać powinieneś się tylko użytkowników podpiętych do twojej sieci lokalnej (np. Wi-Fi) — z reguły chodzi o domowników.

2. Zweryfikuj, czy w ogóle w twoim przypadku plik rom-0 istnieje.

3. Abdelli sugeruje, aby przekierować port 80 routera na host (nieistniejący) w sieci lokalnej, co uniemożliwi dostęp z internetu do filesystemu routera. Ponieważ fix jest to paskudny, warto rozważyć instalację alternatywnego firmware’u, np. DD-WRT (o ile jest on wspierany przez dany model routera).

PS. Jeśli do twojego routera możesz dostać się bez uwierzytelnienia na podstronę pozwalającą zrzucić backup , a następnie — również bez uwierzytelnienia — go pobrać, daj znać w komentarzach, informując jaki to model routera (chyba, że jest on już wymieniony w artykule powyżej). Dzięki!

, a następnie — również bez uwierzytelnienia — go pobrać, daj znać w komentarzach, informując jaki to model routera (chyba, że jest on już wymieniony w artykule powyżej). Dzięki!

[edit: prośba o nie dodawanie w komentarzach routerów, które nie są podatne ;)]

Aha, i ostrzeż znajomych! Script-kiddies już działają — autor niestety nie poszedł ściężką tzw. responsible disclosure i dodatkowo opublikował skrypt automatyzujący ataki… :-(